데이터 보안은 승인되지 않는 접근으로 데이터의 유출, 변조, 손상으로부터 보호하기 위한 보호조치나 프로세스를 의미합니다. 세부 데이터 보안 기술로는 데이터 보호(암호화, 키관리, 마스킹), 관리, 정보보호인증 및 보안 솔루션 적용으로 나눌 수 있습니다.

데이터보안 개념

기업 내에서 보호가 필요한 데이터에는 제품개발 정보(소스코드, 설계도), 조직정보, 고객정보 등 다양한 유형이 있습니다. 이런 중요데이터의 유출을 사전에 탐지, 저지하고 만약 유출 시에도 피해를 최소화하기 위해 여러 보안 기술이 필요합니다.

데이터 보안을 위한 세부기술 및 솔루션에 대해서는 자세히 알아보겠습니다.

- 데이터보호 기술 (암호화, 키관리, 마스킹 등)

- 감사 및 모니터링

- 정보보호관리체계 (ISMS, ISO 27001, 제로트러스트)

- 데이터보안 솔루션 적용

데이터보안 기술

데이터보호 (암호화, 키관리, 마스킹)

데이터 유출은 외부인의 공격 외에도 내부자의 고의나 실수로 발생할 수도 있습니다. 만약 외부 유출이 발생하더라도 피해확산을 막기 위한 방법으로 암호화 기술을 활용할 수 있습니다.

암호화

크게 파일 암호화와 전송 시 암호화 2가지 유형으로 구분할 수 있습니다. 그리고 대용량 데이터가 별도의 DBMS로 관리되는 경우 ‘DB 암호화 솔루션’을 고려할 수 있습니다.

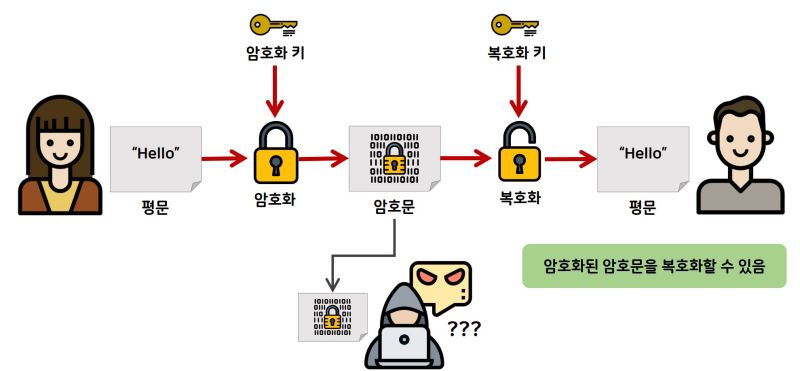

위의 그림은 평문을 암호화하는 절차를 나타낸 것입니다. 암호화키와 복호화 키가 같은 방식을 ‘대칭키’ 암호화라고 하며 파일 암호화 시 주로 사용됩니다.

- 파일 암호화: 대칭키 암호화 기술(DES, AES)을 이용해서 속도가 빠르고 키 관리의 번거로움이 적습니다. 개인이나 기업의 규모에 따라 다양한 유료, 무료 솔루션이 있습니다.

- 전송시 암호화: 전송단계에서 외부로 유출되지 않도록 암호화하는 기술입니다. 스트리밍 암호화 알고리즘을 주로 사용합니다.

- DB 암호화: 대용량 DB 서버를 운용하는 경우, 다양한방식 (플러그인, API, 프록시, 커널 방식) 등으로 암호화가 가능합니다. 일반적으로 Plug-in 방식의 상용 솔루션이 많은 편입니다.

데이터 암호화 기술에는 블록 암호화, 스트림 암호화로 분류되며 데이터 형태에 따라 적합한 방식의 선택이 필요합니다. 이와 관련한 내용으로는 아래의 이전 글을 참고 바랍니다.

키관리 (KMS) 시스템

앞서 설명한 다양한 방식의 암호화 기술에는 필수적으로 키관리 (KMS) 솔루션이 필요합니다. 일반적인 키관리 솔루션의 기능은 다음과 같습니다.

- 모든 암호화 키의 통합관리

- 키관리 및 검사기술 적용 (CC, GS 인증)

- GUI 방식의 관리 프로그램 (접근제어, 감사, 로그 모니터링 기능)

KMS는 솔루션 유형에 따라 크게 다음의 3가지 유형으로 나눌 수 있습니다.

| KMS 유형 | 특징 |

| 상용 KMS | 국내에 출시되어있는 일반적인 키관리 솔루션이 대부분 이에 해당합니다. 주로 데이터베이스 암호화 키 관리용도 사용됩니다. (디아모 KMS. CC 인증, GS 1등급 인증. 전사적 키 관리 솔루션 사례) |

| 사설 KMS | 각 회사별로 운영하는 다양한 애플리케이션을 지원하는 KMS를 커스터마이즈 하여 사용하는 형태입니다. 가령 SW Appliance (SA) 형태로 개발된 KMS Manager를 설치하여 사용하는 방식입니다. |

| 통합 KMS | OASIS KMIP 표준 프로토콜을 준수하며, 호환 서버 및 애플리케이션과 상호 연동이 가능한 통합 키관리 솔루션입니다. (e.g XecureKeyManger, KeySecure 제품) |

마스킹 기술

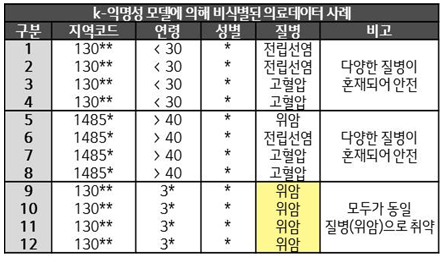

이전 글 개인정보보호 보안기술 (e.g. 비식별 처리)에서 살펴본 바와 같이 권한이 없는 내부자에게 불필요한 민감 데이터가 노출되는 것을 막기 위한 기술로, 마스킹 외에 다양한 비식별 조치를 적용합니다.

- 익명 처리: 데이터값을 일반적인 유형으로 변경

- 총계 처리: 평균, 합산을 통해 추측을 금지

- 데이터 삭제: 일부 주요데이터 제거

- 범주화: 일반 범위로 확대하여 추정을 금지

- 데이터 마스킹: 별표 등을 통한 masking (아래 참고)

접근제어

접근제어는 크게 인증기술과 인가기술로 나누어볼 수 있습니다. 이름이 비슷하여 헷갈릴 수 있지만 쉬운 예를들면 다음과 같습니다.

- 인증기술: 사용자의 신원을 확인하는 방법으로 가장 간단한 로그인 ID 및 패스워드 기반 방식이 예입니다.

- 인가기술: 인증을 마신 사용자에게 접근할 수 있는 권한의 범위에 대한 정의입니다. 가령 인사팀원이라면 사내조직원 개인정보에 접근이 가능할 것입니다.

(1) 인증기술

인증은 이전 멀티팩터 인증기술에 대한 글에서도 살펴보았지만, 크게 지식, 소유, 속성 기반의 3가지 요소에 따라 사용자의 신원을 식별합니다. 이를 결합한 2-Factor 인증 방식도 사용됩니다.

(2) 인가기술

대표적인 인가기술은 신원기반(DAC), 권한기반(MAC), 역할기반(RBAC) 3가지 유형으로 나눌 수 있습니다.

- DAC: 주체의 신문(identity)에 기반해서 접근을 제어하는 것으로, 접근하려는 객체가 통제하는 방식입니다.

- MAC: 가장 쉬운 예로 1급, 2급 비밀관리자와 같이 접근하려 주체의 권한에 근거하여 접근을 제어하는 방식입니다. 객체 단위의 세밀한 권한 설정이 어렵습니다. (1, 2, 3,4, 5급 비밀.. 등으로 무한히 나가야 함)

- RBAC: 가장 많이 사용하는 방식으로 조직내 역할에 기반하여 접근을 허용하는 기술입니다.

데이터보안 기술에서 괸리적 기법, 인증 및 보안 솔루션은 이어지는 글에서 이어서 설명하겠습니다.