방화벽은 외부의 불법적인 침입에 대해서 내부의 정보자산을 방어하기 위해 패킷 필터링, 프록시, 응용 게이트웨이 방식을 통해 보호하는 시스템입니다. 이 문서에서는 방화벽의 개념 및 주요기능에 대해 알아보겠습니다.

방화벽 개념

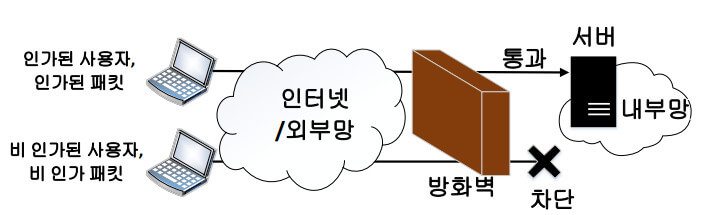

방화벽의 칩임차단 시스템의 하나로 가장 기본적인 방어선이라 할 수 있습니다. 아래 그림과 같이 방화벽은 외부망에서 들어온 패킷이 라우터를 거쳐 내부망으로 들어가기 직전에 위치하는 1차 방어선입니다.

방화벽은 미리 허용된 정책에 따른 통제 등을 수행하며 다음과 같은 기능을 수행합니다.

주요기능

방화벽은 전통적으로 해킹 사고의 분석에 필수적인 감사추적 기능 외에 접근통제, 식별 및 인증 등의 기능을 수행합니다.

또한 최근 출시된 시큐아이 블루맥스 차세대 방화벽의 경우 다음의 주요 기능 외에도 침입탐지, 응용프로그램 수준검사, 안티바이러스 및 랜섬웨어 대응등의 다양한 기능을 탑재하고 있습니다.

> 차세대 방화벽 NGFW 주요기능 및 기존방화벽과 차이점 비교

| 주요기능 | 설명 |

| 접근통제 (Access Control) | 접근통제목록(ACL)에 의해 이루어지며 해당 규칙의 집합을 ‘방화벽 정책’이라 부르기도 합니다. |

| 식별 및 인증기능 | 허가된 객체나 사용자만 접근이 가능하도록 통제하는 기능입니다. |

| 무결성 검증 | 방화벽 자체가 침입에 의해 손상을 입지 않도록 관리하는 기능합니다. |

| 감사추적기능 | 만약 외부의 침입이 발생하면 로그분석 등을 통해 이를 추적할 수 있는 기능을 제공합니다. |

| 주소변환(NAT) | 내부망의 주소를 외부와 분리하여 내부시스템을 보호하고 연결을 유지하기 위한 기능입니다. |

가령 접근통제 기능의 경우 허용된 패킷만을 통과시키는 Packet Filtering이나 Proxy 방식을 통해 효율적인 패킷제어를 수행할 수 있습니다.

이러한 방화벽의 기능은 소프트웨어 적으로 처리되기도 하지만, 초당 패킷처리 수를 늘리기 위해 별도의 HW 장치를 이용하는 ASIC을 사용하거나 NPU(Network Processing Unit)를 활용하기도 합니다.

방화벽의 종류

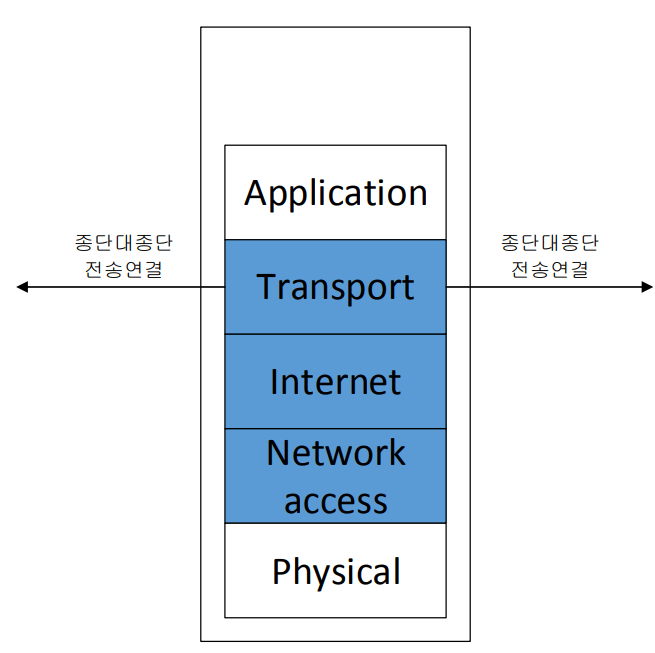

방화벽의 종류는 우선 네트워크 처리 계층에 따라 ‘패킷 필터링’, ‘상태기반’, ‘애플리케이션 수준’ 방화벽의 3가지로 유형으로 나누어 볼 수 있습니다.

이런 유형의 분류는 방화벽의 발전과도 관련이 있습니다. 가령, 최초의 패킷 필터링 방식은 속도는 빠르지만 응용 계층의 필터링이 불가능합니다. 따라서 이러한 한계점을 개선한 ‘상태기반’, ‘애플리케이션 수준’ 방화벽 등이 등장하게 되었습니다.

1. 패킷 필터링 방화벽

우리에게 익숙한 IP 주소와 포트 등을 이용해 패킷을 허용하거나 금지하는 방식입니다. 아래 그림과 같이 OSI 계층도를 기준으로 아래와 같이 전송계층(Transfort Layer) 에서 처리됩니다.

이 방식은 처리 속도가 빠르고 사용자가 손쉽게 설정할 수 있다는 장점은 있지만 응용프로그램 레벨에서의 필터링은 불가능한 한계점이 있습니다.

| 장점 | 단점 |

| – 패킷 처리속도가 빠름 – IP, PORT 등에 대해 사용자 사용이 용이함 | – 가변포트, 다중포트를 사용하는 응용 프로그램의 설정이 어려움 – 상위계층에 대한 제어가 불가능 – 규칙의 수가 늘어나면 관리하기 어려움 (포트, IP별 지정관리 부하) |

2. 상태기반 패킷 검사 방화벽 (Stateful Packet Inspection)

앞서 설명한 패킷필터링 방식에서 진화한 것으로 2세대 방화벽으로 부를 수 있습니다. 이는 OSI 모든 계층에서 세션을 기반으로 패킷을 해석하고 정책에 위반하는 것을 필터링하는 방식입니다.

이는 각 네트워크 계층의 상황에 대한 문맥을 해석하는 매우 강력한 방화벽이며, 이를 더 발전시킨 ‘심층 패킷분석’ 방법도 있습니다.

| 장점 | 단점 |

| – 모든 통신 채널에 대한 추적이 가능 – UDP와 같은 비 연결형 패킷의 추적이 가능 – 응용프로그램 수준 방화벽에서 나타나는 성능 감소의 단점이 없음 | – DOS 공격과 같은 의미 없는 데이터에 취약함 – 데이터 내부의 악의적인 정보에 대한 프로토콜 대응이 어려움 |

3. 애플리케이션 수준 방화벽 (Application Level Firewall)

URL이나 MIME과 같은 응용계층의 패킷까지 검사하여 허용하거나 Drop 시키는 방식으로, ‘응용프로그램 게이트웨이’로 부르기도 합니다.

1세대 패킷 필터링과 같은 단순한 제어에 비해 상위 레벨에서 동작하므로 더 나은 보안을 제공하지만 속도가 느리며 처리 시 부하를 유발하는 것이 단점입니다.

| 장점 | 단점 |

| 패킷필터링보다 나은 보안성능강력한 로깅 및 검사기능을 제공한다. | – 상위 레벨의 패킷분석으로 처리에 부하를 유발하고 속도가 느림 – 새로운 서비스에 대한 응용 및 유연한 대처가 어렵다. (별도의 처리가 필요) |

애플리케이션 수준 방화벽의 유형으로 UTM, WAF, IPS 등이 있습니다.

4. 하이브리드 방식

위의 패킷 필터링 방식과 애플리케이션 수준 방화벽 방식을 혼합한 것으로, 두 가지 방법의 장점을 모두 취한 것으로 이해하면 되겠습니다. 즉, 패킷 필터링 방화벽의 빠른 처리속도와 함께 응용 프로그램 수준의 트래픽 제어가 가능한 장점을 가지고 있습니다.

| 장점 | 단점 |

| – 내부 정책 및 다양한 애플리케이션에 따른 보안정책 대응이 가능 – 다양한 서비스에 대해 유동적인 대처가 가능 | – 여러 응용 프로그램들에 대해 각각의 설정이 필요(유지보수의 어려움) – 관리를 위한 별도의 전문인력이 필요 |

이상으로 방화벽 개념 및 주요 기능 그리고 종류에 따른 장단점에 대해서 정리해보았습니다.