WIPS 무선침입방지시스템은 WIFI 무선 네트워크를 통한 악의적인 외부 공격의 탐지 및 방어기능을 가지며, 센서, 서버, 콘솔 등으로 구성됩니다. 이 문서에서는 WIPS 시스템의 개념 구성요소 및 필요성에 대해서 자세히 알아보겠습니다.

WIPS 무선침입방지시스템

등장배경

네트워크 보안은 크게 사용자 인증과 데이터의 암호화를 통해 보호됩니다. 유선은 다양한 네트워크 보안시스템에서 트래픽의 수집 분석이 가능합니다.

하지만, 무선의 경우 실제 눈에 보이지 않는 전파를 통해 트래픽이 전달되기에, AP의 무선 도달거리에 따라 다양한 외부의 칩입이 가능합니다. 따라서 무선랜은 유선망과는 별도로 WIPS와 같은 추가적인 보안체계 구축이 필요합니다.

개념

WIPS는 무선랜 네트워크의 구성요소인 AP(Access Point)와 Station의 보안 취약점을 노리는 외부의 공격위협을 탐지하고 사전에 차단하는 보안체계로서 다음과 같은 기능을 가집니다.

- 무선 인프라(802.11.x)에 대한 통합적인 보안서비스 기능

- 무선랜의 모든 장치, 채널 및 트래픽을 지속적으로 탐지, 위협을 차단하는 기능

- AP와 Station의 무선랜 취약점의 모니터링 및 통보기능

WIPS는 외부의 공격을 탐지하고 막는다는 측면에서 IPS 시스템과 유사합니다. 하지만 IPS는 주로 유선망에 대한 침입을 방어하기 위한 보안체계로 다음과 같이 두 시스템의 차이점을 정리할 수 있습니다.

| 구분 | WIPS | IPS |

| 보안영역 | AP 신호가 도달하는 구간으로 보안영역으로 설정 | 유선 UTP 케이블이 설치된 영역 |

| 네트워크 계층 | Layer 2 데이터링크 프로토콜 분석을 통한 취약점 분석 및 대응 | Layer3 이상 전송계층 프로토콜 분석을 통한 침입탐지 및 대응 |

구성요소

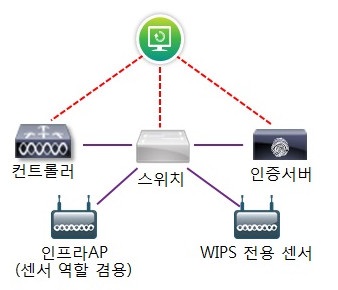

WIPS 시스템은 무선 트래픽 스캐닝 역할을 하는 센서, 이를 분석하는 서버 그리고 상태 모니터링 정보 수집을 위한 콘솔관리자로 구성됩니다.

아래의 구성도는 WIPS 시스템 외에 유무선 인프라 관리 및 인증 서버까지 통합관리하는 시스템의 예를 나타낸 것입니다. (예, 시스콘 WIPS 통합관리시스템)

| 구성요소 | 설명 |

| 센서 | 무선 패킷 스캔을 통한 외부 침입을 사전에 차단하는 기능을 제공. AP 도달범위인 보호영역에 설치됩니다. |

| 서버 | 센서로부터 캡처된 패킷을 분석하는 기능을 담당 |

| 콘솔 관리자 | 시스템의 관리와 위협에 대한 보고를 체크하는 인터페이스 제공 |

컨트롤러

구성요소 중 ‘컨트롤러’는 무선랜 AP에 보안 기능을 추가하는 개념입니다. 이 기능을 무선 침입 탐지 및 방지 시스템(WIDPS)으로 부르며, 대표적으로 Aruba, 시스코, HP 등의 벤더가 공급하고 있습니다.

컨트롤러의 WIDPS는 무선보안 서버로서 역할을 하며, 활성화된 AP와 여기 연결된 Station을 관리할 수 있습니다. 이를 통해 허가되지 않는 AP나 Station의 접속을 사전에 차단할 수 있습니다.

앞서 설명해 드린 WIPS 구성요소인 센서와 서버 등은 기능관점에서 나누어 설명해 드렸지만, 실제 ‘컨트롤러’의 역할을 보면 무선 보안서버와 함께 AP 보안 센서의 역할을 겸하고 있다는 것을 알 수 있습니다.

WIPS 필요성

몇 가지 무선 위협 시나리오를 통해 실제 WIPS의 도입이 필요한 사례를 알아보겠습니다. 이런 공격 위협을 사전에 탐지하고 차단하기 위한 시스템으로서 WIPS를 활용할 수 있습니다.

Rogue AP 위협

보안관리자의 허락을 받지 않고 비인가 된 AP를 사용하는 경우입니다. 이를 Rogue(비인가) AP라 하며, 보통 Station 들은 수신신호가 센 AP에 접근하려는 알고리즘이 있다는 특징을 이용하여 접속을 유도한 공격기법입니다.

WIPS 시스템은 이런 비인가 AP는 센서를 통해 사전에 탐지해 사용자의 해당 AP 접속을 사전에 차단하여 정보 유출을 막을 수 있습니다.

보안 정책위반(Mis-Configured) AP

악의적인 목적보다는 관리자의 실수로 인해 보안정책이 미적용된 AP를 사용하는 경우입니다. 물론 악의적인 사용자가 인가된 AP의 정책을 변경할 수도 있습니다.

WIPS를 이용해 이와 같이 사내의 보안정책에 위반되는 AP를 탐지하고 사전 차단할 수 있는 기능을 제공합니다.

비인가 AP 접속 (Client Mis-Association)

내부의 인가된 사용자가 비인가 된 AP에 잘못 접속함으로써 내부의 자료를 유출할 수 있는 위협입니다.

비인가자의 접속 (Unauthorized Association)

외부의 비인가자가 사내의 정상 인가 AP에 접속하는 침입입니다. 이는 무선랜 보안의 다양한 취약점을 노려 접속하는 방식으로, 접속에 성공할 경우 다양한 내부의 자료를 자유롭게 접근이 가능하다는 점에서 매우 치명적인 공격이 이루어질 수 있습니다.

애드 혹(Ad-Hoc) 연결 취약점

802.11 기반 무선랜이 클라이언트 간 직접적인 연결이 가능한 Ad-hoc 기능이 가능한데, 해당 네트워크는 많은 취약점을 가지고 있습니다.

가령 사내의 인가된 사용자와 Ad-Hoc 연결 구성이 가능하다면, 해당 인가 사용자의 자료를 외부로 유출하거나 바이러스에 감염시킴으로써 좀비 PC로 만들 수도 있습니다.

AP 맥 어드레스 변조 공격

주기적으로 송신되는 AP의 beacon 신호에는 AP의 MAC 및 SSID 등의 ID 정보가 포함되어 있습니다. 만약 인가된 AP의 맥주소를 비인가 AP에서 도용해서 사용할 수 있다면, MAC 주요 도용을 이용한 Spoofing 공격 등을 통해 내부 자료의 탈취가 가능합니다.

DOS (서비스거부) 공격

정상적으로 인가된 AP에 무차별적으로 인증요청을 시도하면 해당 AP의 무선랜 서비스를 일시적으로 무력화할 수 있습니다.

이를 위해 WIPS 시스템에서는 AP의 범위를 인가된 사용자가 접근할 수 있는 범위로 제한하거나 AP의 비컨 신호를 제어하여 AP를 외부로 노출하지 않는 방법 등을 취할 수 있습니다.

WIPS 한계점

무선통신 기술의 발달과 IoT 디바이스의 증가로 블루투스, Zigbee, 5세대 LTE 등 다양한 무선기술이 나오고 있습니다. 하지만 WIPS는 무선랜의 취약점 방어에 한정되어 있기에 다양한 무선기술에 대한 보안체계 적용이 어렵다는 한계가 있습니다.

이상으로 WIPS 무선침입방지시스템 개념 구성 및 필요성에 대해서 알아보았습니다.