암호화 키 관리는 정보보호 정책에 따른 암호키의 생성, 저장, 분배, 백업, 복구, 폐기의 각 단계를 관리하는 것을 말합니다. 기업 내 주요 정보의 유출을 보호는 암호키는 물론 이를 관리하는 마스터키까지 안전하게 보호되어야 합니다. 이 문서에서는 암호화 키 관리 필요성, 권고사항 및 관리 절차에 대해 알아보도록 하겠습니다.

암호화 기술에는 대칭키 및 비 대칭키암호화 등이 있으며 이에 대한 자세한 유형은 이전의 데이터암호화 기술 유형 및 특징에 대한 글을 참고 바랍니다.

암호화 키 관리 필요성

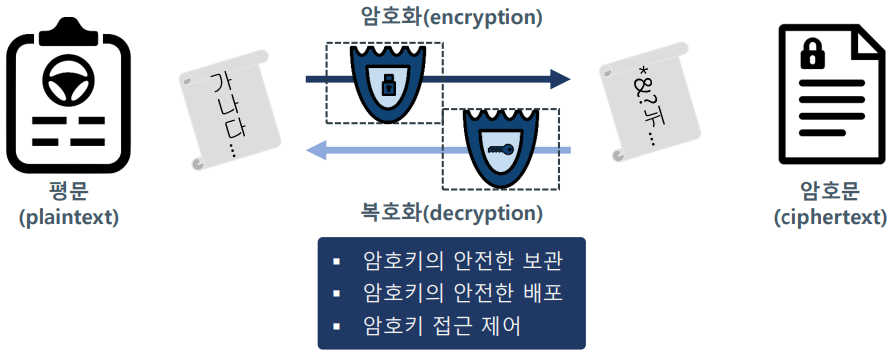

기업 내 주요 디지털 정보가 외부에 유출되지 않도록 보호하는 정보보안솔루션도 필요하지만, 만일 유출되더라도 암호화를 통해 2차 피해를 막을 수 있습니다. 주요 데이터의 암호화 및 복호화는 다음과 같이 ‘암호키’에 의해 수행됩니다. 따라서 이러한 암호화의 핵심이 되는 암호키의 안전한 관리는(보관, 배포, 접근제어) 더욱 중요해지고 있습니다.

가령, 암호화 키가 유실되면 아무리 강력한 알고리즘으로 암호화하더라도 무용지물이 됩니다. 또한 실수로 훼손이나 분실될 경우 중요정보를 역으로 복구할 수 없게 될 수도 있습니다.

암호화 키 관리 권고사항

암호화 키 관리는 다음과 같은 다양한 규정이나 정책에 따라 요구사항에 명시하거나 관리규정에 따라 수행할 것을 권고하고 있습니다.

- 금융위원회 전자금융감독규정: 제 31조 (암호프로그램 및 키 관리통제)

- 행정자치부 정보시스템 구축, 운영에 대한 지침: 소스코드내 비밀번호 하드코딩

- KISA 암호키관리 권고사항

- 정보보호관리체계 ISMS 암호키 관리 권고사항

> ISMS 인증대상, 절차, 요구사항 및 가이드라인 정리

- PCI-DSS 암호화 키관리 요구사항

암호화 키 관리 절차

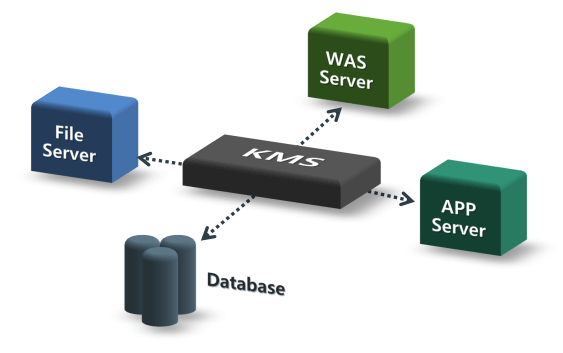

암호화키 관리 절차는 암호키의 생명주기에 따라 “생성 > 저장 > 분배 > 백업 > 복구 > 폐기”의 각 단계별로 안전하게 관리되어야 합니다. 각 절차를 안전하고 효과적으로 수행하기 위해 다음과 같은 KMS (Key Management System) 전용 암호화 키 관리 시스템을 활용할 수도 있습니다.

KMS는 안전한 암호화 키 관리를 위한 적용 하드웨어와 소프트웨어로 구성된 시스템입니다. 아래와 같이 다양한 서버에 필요한 키를 ‘중앙집중식’으로 관리하여 암호화키 사용기록이나 통계를 로그, 모니터링을 통해 감사를 수행할 수 있습니다. KMS에 대해서는 다른 글에서 자세히 살펴보겠습니다.

한국인터넷 진흥원의 ‘암호 이용 안내서’에 따르면 안전한 암호화키 관리를 위해 생성, 사용, 폐기 등에 대해 다음과 같이 권고하고 있습니다. 또한 각 암호화 키를 생성, 사용, 관리하는 관리자를 지정하고, 키를 생성하는데 사용되는 소프트웨어의 사용법 및 종류 등을 명시하도록 규정하고 있습니다. 암호화키 생명주기별 권고사항은 다음과 같습니다.

생성

- 암호화 키는 데이터가 저장되는 장소와 물리적으로 분리하여 보관한다.

- 암호키를 생성하거나 변경하는 경우 기존키에 대한 백업 기능을 구현한다.

사용

- Password나 암호화 키는 memory 상에 저장하지 않는다. (static 변수에 저장금지)

- 메모리상에 남겨진 암호나 키는 사용후 바로 초기화 한다. (memory dispose)

- 중요 정보를 암호화하는 암호키를 다시 암호화해서 별도의 디렉터리에 보관한다.

폐기

각 암호화 방식에 따라 대칭키, 비대칭키(개인키, 공개키) 등에 대해 각각 사용기간을 명시합니다. 만약 기한이 종료된 경우 안전하게 폐기할 수 있는 절차와 방법을 프로세스로 관리해야 합니다.

- 사용기간이 넘었을 경우 사용자 인터페이스를 통해 기한이 지난것을 알리고 새로운 키를 생성하도록 권장하는 기능을 추가한다.

- 암호키의 폐기는 정보보호 담당자에 의해 절차에 따라 수행한다.

| 암호화키 | 관리연한 |

| 대칭키 암호화 | 송신자는 최대 2년, 수신자는 최대 5년간 사용기간으로 설정합니다. |

| 공개키 암호화 | 공개키와 개인키 모두 최대 2년간 사용하며, 검증용은 3년간 사용가능하도록 합니다. |

관리수준 4단계

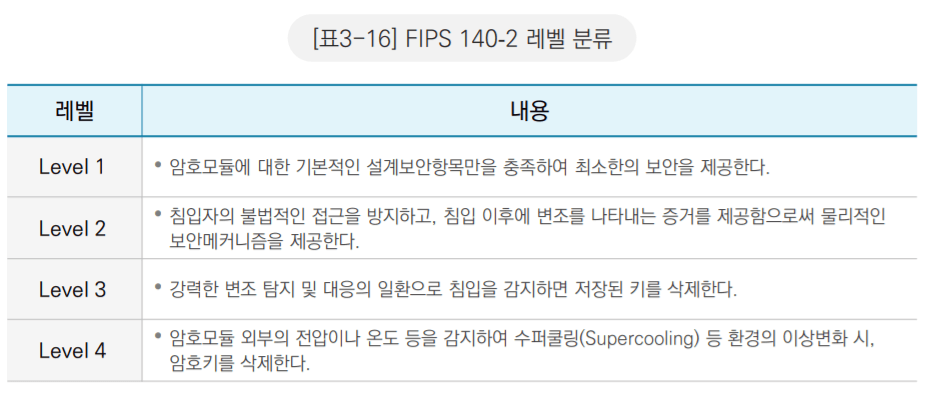

미국국립표준연구소 NIST에서는 이러한 암호화 키 관리 레벨을 다음의 4단계로 분류하고 있습니다. 각 기업의 주요 정보에 여건에 따라 암호화 키 관리 프로세스 구축 시 참고하시기 바랍니다.

이상으로 암호화 키 관리 절차 및 필요성 등에 대해서 정리해보았습니다. 암호화에 관련한 다른 글은 아래를 참고하시기 바랍니다.