DDoS 디도스 공격은 서버의 가용 리소스를 소진해 서비스를 지속하지 못하도록 하는 공격으로, 네트워크에 분산된 좀비 PC를 이용한 공격방식입니다. 이 문서에서는 디도스 공격의 방어기술 및 솔루션 대해 정리하였습니다.

디도스 방어기술

앞서 다양한 디도스 공격의 유형에 대해서 알아보았습니다. 이에 대한 방어기술은 크게 트래픽 임계치 제한, 차단기법, 트래픽 분산 및 인증 기반 방법 등이 있습니다.

1. 트래픽 임계치 제한

디도스 공격은 일반적으로 서버에 가용한 리소스를 소진하도록 대량의 변조된 트래픽을 유입시키는 공통점이 있습니다.

이런 유형의 공격에 대응하는 방법으로 패킷 등에 대한 임계치 기준을 정해놓습니다. 그리고 이를 초과하는 트래픽의 경우 디도스로 규정하고 이에 대한 탐지 및 차단을 수행하는 방법입니다.

| 분류 | 임계치 규칙(예) |

| 측정기준 | 다수 출발지 IP가 보호대상 서버에 요청되는 패킷의 양 |

| 대응방법 | 인증, 차단 및 격리, QoS 서비스 적용 |

| 규칙예시 | 예) 다수 출발지 IP 기준 초당 5,000개 UDP 패킷인 경우 |

| 측정단위 | (PPS) Packet Per Second, BPS (Bit Per Second), CPS(Connection Per Second) |

위와 같이 측정의 기준을 만들고 이를 초과하는 트래픽에 대해 차단, 격리 또는 QoS를 적용하여 서버의 부담을 경감시키는 전략입니다.

2. 차단기법

디도스 공격 대상으로 의심되는 URL, IP, Port 및 특정 프로토콜에 대해서 접속을 원천적으로 차단하는 방법입니다.

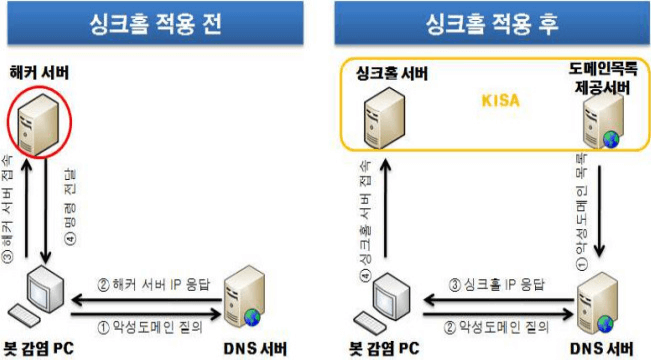

1) DNS 싱크홀 방식

분산 공격이 다수의 좀비 PC에 의해 이루어지는 특징을 이용한 방어기법입니다. 아래 그림을 통해 자세히 알아보겠습니다.

(1) 위의 그림과 같이 좀비 PC가 공격자의 명령에 따라 명령제어 서버(C&C 서버)로 접속합니다.

(2) 이를 싱크홀 서버로 우회시켜 더 이상 공격자의 명령을 받지 못하도록 합니다.

이를 통해 공격자가 만든 좀비 PC를 무력화 함으로서 공격대상 서버에 트래픽이 몰리는 것을 사전에 방어할 수 있습니다.

2) L7 스위치 차단방식

L7 스위치가 OSI Layer 3~7 계층 까지 제어가 가능한 점을 이용합니다. 가령, 애플리케이션 레벨의 패킷 분석을 통해 HTTP URL, FTP 쿠키정보 등을 분석해 패킷의 로드 밸런싱이나 차단을 수행할 수 있습니다.

3) 프로토콜 및 포트 차단방식

TCP/ UDP flooding 공격은 패킷을 변조하여 IP 주소를 변경합니다. 이런 특징을 이용해 특정 Destination이나 Source의 IP의 디도스 공격이 의심된다면 이를 블랙홀 라우팅 방식으로 차단하는 방어기법입니다. (ACL 기법)

이는 IP 외에 포트나 특정 프로토콜 별로 차단이 가능하므로 빠른 대응이 가능하다는 장점이 있지만, 규칙이 많아지면 관리가 어렵다는 단점도 있습니다.

트래픽 분산

분산공격의 완벽한 방어가 어려운 이유는 정상적인 트래픽인지 악의적인 분산 동시접속인지를 명확히 구분하기 어렵기 때문입니다.

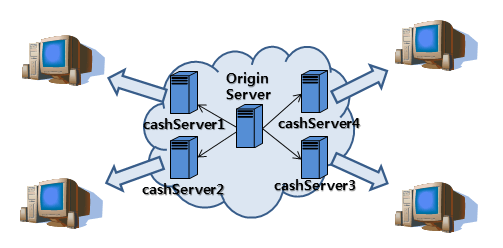

1. CDN 서버나 로드밸런서의 전면 배치

콘텐츠 전송 네트워크(CDN)는 일종의 캐시서버로 현금을 찾기 위해 모든 사용자가 은행에 갈 필요 없이 가까운 ATM을 이용하는 개념과 비슷합니다.

즉, 위의 그림과 같이 대량의 트래픽을 1차로 CDN 서버를 경유하고, Origin 서버는 뒷단에 배치하여 서버의 직접적인 트래픽을 경감시켜주는 방식입니다.

2. ACL 엑세스 제어목록의 사용

라우터에 접근제어목록을 설정함으로서 특정 패킷의 이동을 제어하는 방법입니다. 가령 L3 나 L4 헤더에 포트, Address, TCP flag 등의 정보를 기반으로 패킷을 분류하고 각각의 정책을 설정할 수 있습니다.

인증기반 대응

앞서 설명한 임계치기반 대응 등을 우회하는 공격의 경우, 별도의 소프트웨어 봇을 이용하여 인증을 통해 방어하는 방법입니다.

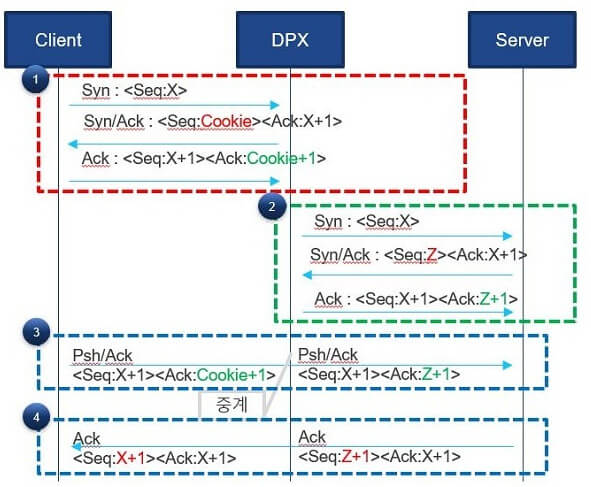

이 인증은 TCP 및 HTTP 프로토콜의 특성을 활용한 기법입니다. 이중에서 TCP 인증 기반 방어기법을 간단히 설명하겠습니다.

- 사용자의 TCP 연결요청에 대한 응답으로 Syn/Ack 패킷에 별도의 Cookie를 실어 응답합니다.

- 이에 대해 Client가 Cookie를 포함한 응답을 하는지 체크하여, 정상적인 경우 서버에 전달합니다.

이와 같은 방법으로 사용자가 정상적인 사용자인지 좀비 PC인지를 구분하는 방법으로, 이는 별도의 봇을 이용해 대응하는 방어기법입니다.

디도스 솔루션

앞서 설명해 드린 다양한 방어기술 외에 실제 기업에서 간단히 적용가능한 솔루션들에 대해서 알아보도록 하겠습니다.

웹 애플리케이션 방화벽

이전의 문서에서도 소개한 적이 있습니다만 웹 방화벽은(WAF) 디도스나 OWASP 취약점을 노린 다양한 공격에 대응할 수 있는 솔루션입니다.

전용 방어장비

만약 사내망에 적용 예정이라면 다양한 디도스 공격기업에 대해 통합 방어솔루션이 집적된 디바이스를 채용하는 방법을 추천드립니다.

가령 AhnLab의 TrusGuard DPX 시스템의 경우 인증, 실시간 탐지 및 차단, 임계치 최적화, 패킷 필터링 등 다양한 디도스 방어솔루션이 통합되어 있습니다.

클라우스 서비스

만약 사내 로컬망이 아닌 클라우스에 마이그레이션 상태라면 해당 클라우스 서비스에서 제공하는 디도스 솔루션을 검토하는 것도 좋습니다.

예를 들어 많이 사용하는 AWS의 경우 Shield라는 디도스 보호 솔루션을 제공하고 있으며, AWS Shield Standard의 경우 추가 비용없이 사용이 가능합니다.

이상으로 DDoS 디도스 방어기술 및 솔루션에 대해서 알아보았습니다.