랜섬웨어 유형은 중요한 디스크 암호화, 스크린 잠금(Locker), 로그인 제한 및 스마트폰 잠금 등의 방법으로 이를 인질로 금전을 요구하는 악성코드 입니다.

랜섬웨어는 최근까지도 다양한 변종이 출현하고 있어 주의가 필요합니다. 이 문서에서는 랜섬웨어 유형 및 감염 확인 방법 그리고 복구방법에 대해 자세히 알아보겠습니다.

랜섬웨어 유형

랜섬웨어가 자료를 인질로 요구하는 금액은 수백만에서 수천만 원대까지 다양하며, 보통 기업 대상일수록 요구 금액이 높아집니다. 랜섬웨어는 최근까지 다양한 변종이 꾸준히 발생하고 있으므로 다음의 유형에 따라 각별한 주의가 필요합니다.

랜섬웨어는 크게 유형별로 다음 4가지로 나눌 수 있습니다.

(1) 디스크 암호화

PC의 디스크 전체를 암호화하여 사용자가 운영체제 자체에 접근이 불가능하도록 합니다. 운영체제의 부팅 자체가 되지 않는 특징이 있습니다.

(2) 스크린 Locker

OS 부팅은 가능하지만 로그인할 수 없습니다. 가령, 스크린 세이버와 유사한 프로그램이 최상단에 실행되어 사용자가 내부 화면에 로그인하는 것이 불가능합니다.

(3) 크립토 랜섬웨어

로그인 및 PC 사용은 가능하지만, 내부의 오피스 파일이나 주요 정보자산(소스 코드, 설계도 등)을 파일단위로 암호화 시킵니다. 별도의 복호화 키가 없으면 파일의 접근이 불가능합니다.

(4) PIN 락커

보통 안드로이드 OS 기기를 대상으로 PIN 코드를 변경하여 사용자가 잠금 해제를 할 수 없도록 합니다. 만약 PIN 암호만 걸린 경우라면 통신서비스를 통해 개인인증 및 제조사 A/S를 통해 해제가 가능한 경우도 있습니다.

최신 랜섬웨어

최초의 랜섬웨어는 1989년의 AIDS 트로이 목마로 기록되어 있습니다. 최근에 2021년을 기준으로 이슈가 되는 랜섬웨어 리스트는 다음과 같습니다.

| 종류 | 설명 |

| DearCry | MS의 Exchange 서버의 취약점을 이용하는 악성코드로 AES-256 및 RSA-2048 암호화를 통해 파일의 접근을 막는 크립토 랜섬웨어입니다. |

| Black Kingdom | 역시 MS Exchange 서버의 Pulse VPN 취약점을 이용하는 악성코드 입니다. |

| Baduk Locker | 주로 기업을 노리는 랜섬웨어로 파일 복구를 방지하고, 무료로 복구가 불가능하도록 하는 수법을 사용합니다. |

| Ryuk | 웜 기능을 포함하고 있어 동일 로컬네트워크 상의 다른 PC로도 감염이 옮아가는 특징을 가집니다. |

| HelloKitty | 주로 사용자 정보의 탈취 및 유포를 빌미로 협박하며, 지불기한을 1일~2일로 짧게하여 빠른 대가를 요구하는 특징이 있습니다. |

이 외에 Sodinokibi, Vovalex, DeroHe 등의 랜섬웨어 등에 대해 ERSC에서는 주목하며 주의가 필요한 최신 랜섬웨어 리스트로 규정하고 있으니 참고 바랍니다.

만일 최신 랜섬웨어 정보나 피해사례 등의 자료가 더 필요하면, 한국랜섬웨어 침해대응 센터 등에서 구하실 수 있습니다.

랜섬웨어 감염 확인방법

이 악성코드에 감염된 경우 주로 랜섬웨어 유형별로 확연한 이상 증상을 인지할 수 있습니다. 대표적인 증상은 다음 4가지입니다.

1. 로그인 불가

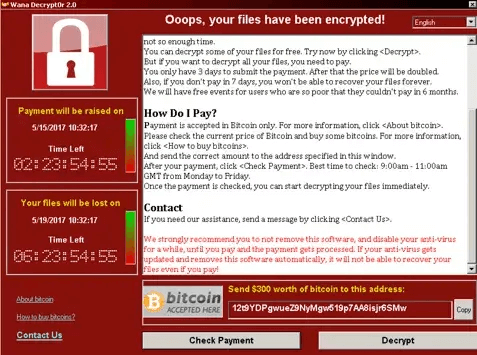

아래의 화면과 같이 로그인 창 대신에 특정 화면이 나온 상태로 로그인이 불가능합니다. 또한 몸값을 지불하는 방법(연락) 및 지급 기한 등이 카운터를 통해 안내 되기도 합니다.

2. 파일 열기 불가

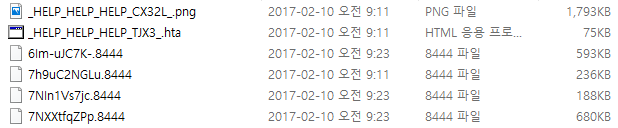

아래 그림과 같이 갑자기 특정 종류의 파일들이 열리지 않거나 이름이 이상한 문자열 등이 덧붙여 변경된 상태라면 랜섬웨어 감염을 의심할 수 있습니다.

보통 랜섬웨어에 감염되는 파일들은 office 문서나 c, cpp 와 같이 소스 코드 등을 나타내는 파일인 경우가 많습니다. 즉, 접근을 불가능하게 했을 때 피해가 클만한 파일을 표적으로 합니다.

3. 확장자의 변환

아래와 같이 확장자가 8444와 같은 동일한 이름으로 변경되거나 파일 이름이 임의로 변경된 경우입니다.

보통 랜섬웨어 복구업체에서는 확장자를 보고 감염된 랜섬웨어의 유형을 1차로 추정하기도 하지만, 변종의 경우 랜덤할 수 있으니 절대적인 판단 기준은 아닙니다.

4. 몸값지급 방법의 안내

구체적인 몸값 지급을 위한 방법과 기한을 명시한 안내 화면을 확인할 수 있습니다. 최종목적은 역시 돈이며 온라인상의 거래를 위해 비트코인 같은 수단을 이용하는 경우가 대다수입니다.

랜섬웨어 복구방법

우선 중요한 자료의 경우 사전에 백업하는 습관이 중요합니다. 또한 악성코드의 경고가 있는 웹사이트의 접근금지 또한 좋은 예방습관의 하나입니다.

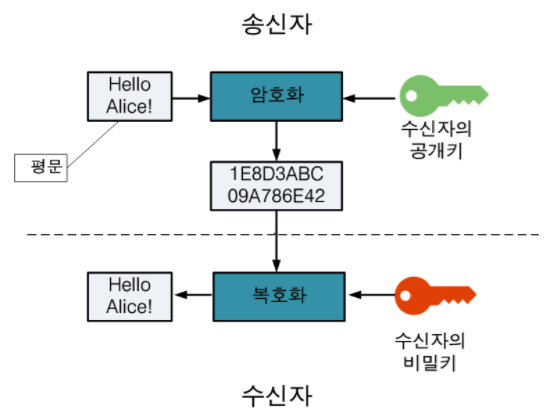

원리

사용자가 파일을 접근하지 못하게 하는 방법은 공통적으로 암호화를 시켰기 때문입니다. 보통 랜섬웨어는 대칭키 암호를 사용하며 이는 감염 PC 내부에 저장되어 있을 확률이 큽니다.

이유는 공격자가 각 감염 PC 마다 개별적으로 암호키를 관리하기에는 물리적으로 불가능하며, 암호와 복호키가 동일하기에 몸값 지급시 공격 PC의 암호복구가 간편하기 때문입니다.

따라서 복구업체에서도 이점에 착안하여 PC 내부의 암호키를 발견하는 것에 주력하고, 이를 통해 암호화된 파일을 복구할 수 있습니다.

복구 방법 (프로그램 및 툴)

인터넷에서 감염된 랜섬웨어의 종류를 체크하거나 복구할 수 있는 툴을 무료로 제공받을 수 있습니다. 각 서비스마다 최신 트렌드에 따라 대응할 수 있는 랜섬웨어 종류가 다를 수 있습니다.

(1) NMR (No More Ransom) : 각국의 사법기관 및 보안기업이 파트너로 참여하는 예방 프로젝트의 하나 (다양한 복구 툴을 제공)

(2) KISA 랜섬웨어 복구도구

KISA (한국 인터넷 진흥원)에서 공급하는 랜섬웨어 복구 툴로 Hive, Ragnar, Darkside, REvil/Sodinokibi, Djvu, LooCipher 등의 다양한 랜섬웨어에 대한 복구 툴을 제공합니다. (아래 참고)

(3) 이스트 시큐리티: 알약으로 잘 알려진 국내 복구솔루션 업체

랜섬웨어 외에 다양한 악성코드에 대한 치료 툴을 제공합니다. 다만 최근 사용자 부팅불가 사태로 조금 이미지가 안좋아진 면이 있으니 참고해주세요.

단 주의할 점은 중요 파일의 경우 복구과정에서 손상될 수도 있으므로 꼭 복사본을 준비하여 진행하시기를 추천드립니다.

이상으로 랜섬웨어 예방 및 감염 확인방법과 복구방법 등에 대해서 알아보았습니다.